Атакуют админ панель wordpress что делать. Надёжная защита WordPress от взлома

Здравствуйте читатели и посетители блога сайт!

В этой статье отведу особое место очень важной теме. Сегодня буду рассказывать о том, как защитить свой блог под управлением популярной от взлома недоброжелателей.

Как защитить wordpress от взлома? В чём заключается ?

Нужна ли Вам защита wordpress?

Согласно статистике, основная масса начинающих вебмастеров даже не думают об этом. , сайты, нашпиговывают их плагинами, пишут кучу статей.

Озарение наступает позже, когда их драгоценный раскрученный ресурс с хорошей посещаемостью просто взламывают злоумышленники.

Цель у взломщиков может быть разная: от размещения на Вашем блоге различной рекламы до полного присвоения блога себе или полного удаления.

И если Вы читали внимательно мою предыдущую статью о том, и уже применяете эти знания на практике, то Вы будите в выигрыше. Вы всегда сможете его восстановить.

Однако, зачем тратить свое драгоценное время на восстановление своего ресурса, когда его можно просто заранее обезопасить. Сэкономленное время и нервы Вы сможете направить на , оптимизации блога или изучения новой и полезной информации. Это будет намного эффективнее.

Так что советую Вам изучить данную статью и сразу же применить полученные знания по защите WordPress на практике.

Так что советую Вам изучить данную статью и сразу же применить полученные знания по защите WordPress на практике.

В том случае если у Вас молодой блог, и Вы считаете, что никто не будет его взламывать, то может Вы и правы.

Но ведь когда то он будет более узнаваем и посетителей станет больше. Он окажется лакомым куском для взломщиков. Это может произойти в любой день, поэтому предлагаю Вам сейчас же, без отлагательств обезопасить свой блог.

Методики, которые я буду описывать, просты в применении и эффективны. Все описанные способы опробованы мной на практике, действуют и дали положительный результат.

Какова же реальная ? Итак, начнем.

Способы защиты wordpress от злоумышленников

1. Измените стандартный логин в WordPress на свой .

По умолчанию WordPress предлагает Вам для авторизации в системе логин admin, который нельзя изменить в самой административной панеле блога. Вам нужно его изменить на любой другой.

Для этого необходимо войти в панель управления вашего хостинг-провайдера, кликнуть по вкладке Mysql и затем зайти в Php My Admin. Логин и пароль для входа предоставляет .

При входе на главной странице в левой колонке кликаем по . Нам откроется список всех таблиц нашей базы. Нажимаем на пункт под названием wp_users. Обратите внимание на верхнюю панель Php My Admin- должна быть открыта вкладка «Обзор»!

После этого в строке админ нажимаем на Изменить и в появившемся полях меняем логин admin в двух местах на свой.

Не забудьте после этого нажать кнопку Ок, которая находится в нижней части таблицы(на скриншоте не указана):

2. Придумайте и создайте надежный пароль для входа в админку сайта .

Стоит заметить, что существуют различные плагины, которые ограничивают попытки ввода пароля в админку. Например не более трех раз. После этого они блокируют доступ на определенное время.

Один из таких плагинов Login LockDown или Limit Login Attempts.

Однако, постоянные читатели моего блога знают, что я не люблю плагины из-за того, что в них много лишнего, они дополнительно и созданы незнакомыми мне людьми.

Я всеми силами стараюсь заменять кодами на своем блоге и Вам советую поступать также. Хотя выбор каждый делает сам.

Вместо этих плагинов, я предлагаю придумать надёжный пароль к админке сайта, состоящий из цифр, букв и знаков препинания.

У меня, например, пароль к админке состоит из более чем 20 знаков. Так будет надежнее. Поменять пароль проще простого. Вы можете это осуществить в админпанеле своего блога.

Зайдите в меню админки слева во вкладку Пользователи и в выпадающем списке выберите пункт Ваш профиль:

Опуститесь вниз этой страницы и найдите раздел Обо мне. Там будет два поля: Новый пароль и Повторите новый пароль. В этих полях введите свой пароль и не забудьте внизу нажать кнопку Обновить профиль. Вот и всё.

3. Удалите ненужные файлы .

В корне Вашего сайта есть два файла readme.html и license.txt. Они Вам не пригодятся, однако для взломщиков будут весьма полезны.

В корне Вашего сайта есть два файла readme.html и license.txt. Они Вам не пригодятся, однако для взломщиков будут весьма полезны.

Они, как раз сообщат нехорошим парням версию Вашей системы WordPress и много другой нужной им информации для взлома.

Также зайдите в админпанель в меню слева во вкладку Внешний вид и в выпадающем списке выберите Редактори откройте файл header.php.

С помощью поиска найдите строчку:

и удалите ее. Она показывает версию Вашей системы WordPress.

Вызвать поиск можно нажав две клавиши Ctrl+F. Откроется окошко поиска. Вот туда и нужно ввести эту строку. Затем нажать Enter.

Если похожая комбинация есть в коде файла, она подсветится. Если такой строчки нет, будет написано: Ничего не найдено. В таком случае можете успокоиться. Ничего делать не нужно

4. Делайте резервное копирование базы данных и файлов

Хочу только уточнить, что я уже не пользуюсь плагином wordpress database backup, а копирую базу данных вручную с Php MyAdmin.

Автоматизация конечно хорошо, но безопасность важнее. Мне не составляет труда потратить 2-3 минуты на копирование базы. Себе я больше доверяю, нежели плагину.

Надеюсь Вы сможете экспортировать свою базу данных из Php на свой компьютер. Если не знаете как это сделать-задавайте вопросы, помогу!

5. Закройте обзор своих директорий.

Зайдите в файл.htaccess в корне Вашего сайта через Фтп-клиент. Подробно как это осуществить, читайте ту же статью о Резервном копировании сайта.

И пропишите дополнительную строку:

Options All -IndexesЭта команда позволит закрыть обзор директорий.

Затем проверьте директории:

1. http://ваш блог/wp-content/ 2. http://ваш блог/wp-content/plugins/Пропишите их поочерёдно в адресную строку браузера. После их открытия в браузере не должно быть видно файлов и папок этих директорий.

Если что-то есть, то необходимо исправить ситуацию. Откройте их через Фтп клиент и отредактируйте.

Для этого создайте в каждом из директорий пустой файл index.php. Это простой текстовый файл с расширением.php. Создайте его с помощью Блокнота или Notepad++ и закачайте в директории на сервер.

После нововведений, при открытии каждой из директорий через браузер, должна появляться пустая страница!

6. Смените стандартную страницу входа в админпанель.

В настоящее время участились атаки мошенников по подбору логина и пароля к панели администрирования системы wordpress. Нехорошие парни используют десятки тысяч IP- адресов!

В настоящее время участились атаки мошенников по подбору логина и пароля к панели администрирования системы wordpress. Нехорошие парни используют десятки тысяч IP- адресов!

Эта стратегия дает им огромное преимущество. Мы уже ранее поменяли стандартный логин и придумали надежный пароль к своей админпанеле.

Ну а теперь зададим еще одну задачу для хакеров — отыскать наш адрес входа в панель администрирования.

Стандартный адрес страницы входа в панель WordPress: ваш блог/wp-login.php или ваш блог/wp-admin . Мы создадим сейчас свой адрес входа.

Опять же можно это сделать проще- с помощью плагинов, но это не для меня. Тяга к программированию и различным экспериментам не даст мне воспользоваться ими.

Итак, как же изменить адрес входа в админку WordPress вручную? Найдите файл wp-login.php в корневой папке блога.

Осуществляйте все действия по порядку:

- Измените название самого файла wp-login.php на любое другое(например, open.php)

- Скопируйте это название в буфер проводника и откройте переименованный файл open.php и с помощью текстового редактора Notepad ++ замените все слова wp-login.php на open.php.

- Затем откройте другой файл wp-includes/general-template.php и замените все wp-login.php на open.php.

После таких операций адресная строка входа в админпанель сменится с http://ваш блог/wp-login.php на http://ваш блог/open.php

И ещё хочу напомнить, что если Вы до сих пор пользуетесь стандартным виджетом «Мета» - то удалите его, потому как при наведении на эту ссылочку «Войти» виден адрес страницы входа, а значит все усилия по изменению адреса входа напрасны.

Но это ещё не всё. Вы поменяете адрес входа в админку, но нсли мошенник введёт в адресную строку http://ваш блог/wp-admin, то его перенаправит (осуществится редирект) на тот адрес входа в админ-панель, который Вы создали.

Поэтому нам нужно сделать редирект с http://ваш блог/wp-admin на гланую страницу Вашего блога. Читайте далее.

7.Сделайте редирект с wp-admin на Ваш блог.

Сделать это не сложно. Откройте в панели администрирования слева в меню Внешний вид, затем выберите Редактор. Выберите файл для редактирования. В данном случае нас интересует файл Функции темы (functions.php)

Между и ?> Вам нужно вставить следующий код:

add_action("init", "blockusers_init"); function blockusers_init() { if (is_admin() && ! current_user_can("administrator") && ! (defined("DOING_AJAX") && DOING_AJAX)) { wp_redirect(home_url()); exit; } }Потом просто нажмите внизу кнопку «Обновить файл». Вот и всё. Редирект мы сделали.

- проверьте все установленные плагины и удалите неиспользуемые;

- сразу же и плагинов как только приходит информация об обновлении;

- создайте сложный пароль на панель управления хостингом и базу данных;

- закачивайте файлы на сервер только через панель управления и Php My Admin, а не через Фтп-клиенты;

И ещё одна полезная рекомендация. Если Вы считаете, что не справитесь с этим и Вам нужна помощь в защите своего ресурса, то пишите на почту суперпрограммисту, моему партнёру и просто отличному специалисту — Дмитрию Горунину: [email protected]

Ну вот в принципе и всё! Надеюсь был полезен. До встречи в новых статьях!

Не забудьте подисаться на обновления сайта внизу этой статьи, чтобы не пропустить полезную информацию.

Из статьи вы узнаете:

1. Используйте хороший логин.

Защита сайта на WordPress начинается с элементарного — создания хорошего логина. Устанавливая WordPress, пользователи часто используют логин, который программа установки предлагает по умолчанию, а именно – admin . Это то, что проверяют боты, ищущие дыры в безопасности вашего сайта, в первую очередь. Используя этот логин, вы уже предоставляете половину необходимой информации для хакеров, и им остается только подобрать пароль.

Если вы уже установили платформу и работаете над вашим сайтом, то вряд ли вам захочется удалять установку и начинать всё с чистого листа, чтобы использовать более надежный логин. Выход есть:

Шаг 1 – Создание нового пользователя

Войдите в административную панель WordPress и создайте новую учётную запись с более сложным логином, наделенную полным доступом ко всем функциям сайта, то есть правами администратора.

В главном меню слева выберите Пользователи >> Добавить нового .

Введите всю необходимую информацию для нового пользователя, определив его роль как «Администратор» и нажмите «Добавить нового пользователя» .

Шаг 2 – Удаление пользователя admin

После этого выйдите из системы управления, войдите под новой учетной записью и удалите пользователя admin из системы одним из способов:

Способ 1 – В главном меню слева выберите Пользователи >> Все пользователи . Наведите на имя пользователя admin , и вы увидите функцию «Удалить» .

Способ 2 — В главном меню слева выберите Пользователи >> Все пользователи . Найдите пользователя admin , отметьте его галочкой и из выпадающего меню «Действия» выберите «Удалить» . После этого нажмите на опцию «Применить» под списком пользователей. Эта опция удобна, если вам необходимо удалить сразу несколько пользователей.

Так же вы можете изменить имя пользователя admin через запрос к базе данных:

UPDATE wp_users SET user_login = ‘новый_логин’ WHERE user_login = ‘admin’;

У данного способа есть минус: автор для постов, написанных пользователем admin

, не будет изменен. Для того, чтобы это исправить, необходимо сделать еще один запрос к базе данных:

UPDATE wp_posts SET post_author = ‘новый_логин’ WHERE post_author = ‘admin’;

2. Используйте сложный и уникальный пароль.

Защита админки WordPress, конечно, невозможна без сложного хорошего пароля. Важно, чтобы он был уникальным и включал в себя цифры, буквы разных регистров, знаки пунктуации, символы и прочее. Пароли типа: pass, 1q2w3e4r5t6y, 87654321, qwerty, abc123, 111111, 1234, дата вашего рождения и т.д. – не являются надежными, но многие пользователи продолжают их использовать. Пример хорошего пароля: pcVaOF8r39. Конечно, вам сложно будет запомнить такой пароль, но для этого существует ряд программ, которые хранят и генерируют пароли, а также могут быть интегрированы в интерфейс вашего браузера (например, Password Agent, KeyPass, Roboform и т.д.)

Если вы все же хотели бы помнить свои пароли наизусть, рекомендуем создавать комбинированный пароль из хорошо знакомого вам названия/слова с несколькими большими буквами/цифрами в случайных местах и несколькими специальными символами в начале или конце. Такой пароль также будет сложен для подбора, но его будет достаточно легко запомнить.

Не забывайте регулярно обновлять свои пароли.

3. Обновляйте версию WordPress.

WordPress заботится о своих пользователях, и поэтому в административной панели управления вы можете найти уведомления о выходе новой версии. Рекомендуем совершить обновление, как только вы увидите его, поскольку одной из самых распространенных брешей в защищенности вашего сайта является использование устаревшей версии платформы.

4. Скрывайте версию WordPress.

WordPress по умолчанию добавляет номер текущей версии в исходный код своих файлов и страниц. И поскольку довольно часто не всегда удается вовремя обновлять версию WordPress, это может стать слабым местом вашего веб-сайта. Зная, какая у вас версия WordPress, хакер может принести много вреда.

С помощью файла functions.php

можно запретить вывод информации о версии вашей платформы. Для этого вам необходимо открыть файл functions.php

, расположенный в корневой папке текущей темы вашего веб-сайта (wp-content/themes/текущая_тема_wordpress)

, и добавить следующий код:

remove_action(‘wp_head’, ‘wp_generator’);

Или же можно добавить следующий код в файл functions.php :

/* Hide WP version strings from scripts and styles

* @return {string} $src

* @filter script_loader_src

* @filter style_loader_src

*/

function fjarrett_remove_wp_version_strings($src) {

global $wp_version;

parse_str(parse_url($src, PHP_URL_QUERY), $query);

if (!empty($query[‘ver’]) && $query[‘ver’] === $wp_version) {

$src = remove_query_arg(‘ver’, $src);

}

return $src;

}

add_filter(‘script_loader_src’, ‘fjarrett_remove_wp_version_strings’);

add_filter(‘style_loader_src’, ‘fjarrett_remove_wp_version_strings’);

/* Hide WP version strings from generator meta tag */

function wpmudev_remove_version() {

return »;

}

add_filter(‘the_generator’, ‘wpmudev_remove_version’);

Помимо вышесказанного, в папке любой темы WordPress, вы найдете header.php файл. В нём также указывается версия вашей установки, что для хакера является очень интересным, как упоминалось ранее. Удалив следующую строку из файла, вы избавитесь от этой лишней информации:

” />

5. Скачивайте темы и плагины с надежных ресурсов.

WordPress является настолько распространенным, что всё больше разработчиков создают для него готовые темы и плагины. В то время как большинство из них облегчат работу с вашим сайтом и расширят его функциональность, некоторые могут скрывать в себе весьма неприятные последствия в виде вирусов и открывать двери для хакеров. Используйте только проверенные ресурсы для скачивания тем и плагинов, например, wordpress.org , а также обращайте внимание на все появляющиеся предупреждения о вредоносности файлов. Как и в случае с самим WordPress, важно вовремя обновлять плагины до последних версий.

6. Не храните ненужные файлы.

Неактивные расширения могут представлять серьезную угрозу для безопасности вашего сайта. Поэтому смело удаляйте все неиспользуемые плагины и темы. Например, вы устанавливали , чтобы потестировать и выбрать тот, который будете использовать. После выбора не забудьте удалить все ненужные.

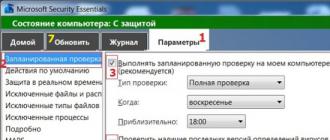

7. Регулярно проверяйте свой локальный компьютер на наличие вирусов.

Осуществление различных шагов по обеспечению безопасности сайта на WordPress – это хорошо, но и за компьютером необходимо следить. У вас должен быть установлен постоянно обновляемый антивирус. В противном случае, вы рискуете заразить ваш веб-сайт, загрузив на него вирусные файлы.

8. Делайте резервные копии сайта.

Не все атаки злоумышленников возможно предупредить, но всего лишь одна успешная атака может уничтожить все усилия по работе над вашим сайтом. Советуем делать регулярные резервные копии веб-сайта. Многие хостинговые компании предоставляют опцию серверных резервных копий и в случае чего, вы сможете восстановить сайт из копии, которая доступна на сервере.

Установив плагин WordPress Database Backup, вы дополнительно сможете обезопасить базу данных вашего сайта. Настройки плагина позволяют установить опцию ежедневной отправки резервной копии базы данных на ваш контактный почтовый ящик.

9. Используйте защищенное соединение.

Если вы предпочитаете загружать ваши файлы с помощью FTP-клиента, используйте защищенный протокол соединения к серверу SFTP.

10. Создайте.htaccess файл.

Код, защищающий от хотлинкинга:

RewriteEngine On

RewriteCond %{HTTP_REFERER} !^http://(.+\.)?yourdomain\.com/

RewriteCond %{HTTP_REFERER} !^$

RewriteRule .*\.(jpe?g|gif|bmp|png)$ /images/nohotlink.jpg [L]

Хотлинкинг – это вставка изображения с вашего сервера на чужой сайт\блог. Трафик же при этом идет непосредственно на ваш сервер.

При помощи кода, указанного выше, вы можете заставить сервер проверить, откуда именно пришел запрос: если со страниц вашего веб-сайта, то сервер отдает изображение пользователю без проблем; если же с чужого веб-сайта – то показывает изображение с ошибкой.

11. Измените префикс таблиц базы данных.

Защита WordPress от хакеров также усилится, если убрать первоначальный префикс wp_ — это усложнит поиск для злоумышленников. Рассмотрим несколько способов:

Способ 1 – Подходит для новых установок через Softaculous

Если ваш хостинг-провайдер предоставляет вам возможность использования скрипта Softaculous для установки WordPress, то изменить префикс вы можете во время первоначальной установки: в секции Advanced Options вам необходимо будет внести требуемые изменения.

Способ 2 – Для уже работающих сайтов и свежих установок WordPress

Если ваш WordPress давно установлен и сайт работает, то вы можете поменять префикс с помощью программы phpMyAdmin.

Выберите необходимую базу данных из списка и сделайте следующий запрос к базе данных:

RENAME table `wp_commentmeta` TO `newprefix_commentmeta`;

RENAME table `wp_comments` TO `newprefix_comments`;

RENAME table `wp_links` TO `newprefix_links`;

RENAME table `wp_options` TO `newprefix_options`;

RENAME table `wp_postmeta` TO `newprefix_postmeta`;

RENAME table `wp_posts` TO `newprefix_posts`;

RENAME table `wp_terms` TO `newprefix_terms`;

RENAME table `wp_term_relationships` TO `newprefix_term_relationships`;

RENAME table `wp_term_taxonomy` TO `newprefix_term_taxonomy`;

RENAME table `wp_usermeta` TO `newprefix_usermeta`;

RENAME table `wp_users` TO `newprefix_users`;

где «newprefix_» необходимо заменить на новый префикс, который вы хотите использовать вместо префикса «wp_» .

После этого вы увидите новый префикс в таблицах базы данных:

Чтобы убедиться, что все изменения прошли успешно и префикс wp_ больше не используется в таблице _options и _usermeta , вам необходимо будет сделать еще один запрос к базе данных:

SELECT * FROM `newprefix_options` WHERE `option_name` LIKE ‘%wp_%’

SELECT * FROM `newprefix_usermeta` WHERE `meta_key` LIKE ‘%wp_%’

В результате вы можете найти ряд префиксов, которые вам необходимо будет переименовать вручную с помощью кнопки Изменить :

Количество изменений, которые вам необходимо будет внести, может различаться. Но все префиксы wp_ вы должны изменить на ваш новый префикс для нормального функционирования веб-сайта.

После этого не забудьте также внести изменения префикса в wp-config.php файле:

Вы также можете использовать специальные плагины для изменения префикса базы данных: Change DB prefix или Change table prefix.

12. Ограничивайте количество попыток доступа.

Чаще всего злоумышленники делают огромное количество попыток входа на ваш сайт, подбирая пароль. Вы можете настроить систему таким образом, чтобы IP-адрес был заблокирован на несколько часов после определенного количества неудавшихся попыток входа.

Для этого вы можете использовать дополнительные плагины, например, Login LockDown или Limit Login Attempts. В настройках этих плагинов, вы можете самостоятельно установить количество попыток входа и время блокировки.

Дополнительно существует возможность убрать отображение сообщения о том, что введенный логин и пароль неверен. Ведь это тоже информация, которая может помочь злоумышленнику.

Чтобы убрать вывод этого сообщения, необходимо открыть файл functions.php

, расположенный в папке текущей темы вашего веб-сайта (wp-content/themes/текущая_тема_WordPress)

и добавить такой код:

add_filter(‘login_errors’,create_function(‘$a’, «return null;»));

13. Удалите readme.html и license.txt.

Файлы readme.html и license.txt присутствуют в корневой папке любой установки WordPress. Вам эти файлы ни к чему, а хакерам они могут облечить их злодеяния. Например, чтобы выяснить текущую версию вашего WordPress и много чего другого полезного для взлома веб-сайта. Рекомендуем удалить их сразу же после установки WordPress.

14. Используйте SSL-сертификат.

Для передачи защищенной информации и конфиденциальности обмена данными, рекомендуем использовать SSL-протокол. Особенно это актуально для интернет-магазинов, если вы не хотите, чтобы личные данные о ваших клиентах передавалась незащищенным путем.

Прежде всего вам необходимо будет и установить его для вашего доменного имени.

После этого вы сможете установить обязательное использование SSL-протокола при входе в панель управления вашим сайтом. Для этого откройте wp-config.php

файл, расположенный в корневой папке вашего веб-сайта, и добавьте следующую строку:

define(‘FORCE_SSL_ADMIN’, true);

15. Измените файл wp-config.php.

Добавив такой код в wp-config.php файл, вы так же сможете укрепить защиту вашего веб-сайта:

Ограничение на изменения темы и плагинов:

define(‘DISALLOW_FILE_EDIT’, true);

Отключение возможности установки и удаления плагинов:

define(‘DISALLOW_FILE_MODS’, true);

Добавление salt-ключей или так называемых ключей безопасности: сначала необходимо будет найти такие строки в wp-config.php файле:

Вы увидите, что ключи уже установлены и их можно поменять. Либо вы увидите строки такого типа: ‘put your unique phrase here’, что говорит о том, что ключи пока не установлены:

/**#@+

* Authentication Unique Keys and Salts.

*

* Change these to different unique phrases!

* You can generate these using the {@link https://api.wordpress.org/secret-key/1.1/salt/ WordPress.org secret-key service}

* You can change these at any point in time to invalidate all existing cookies. This will force all users to have to log in again.

*

* @since 2.6.0

*/

define(‘AUTH_KEY’, ‘put your unique phrase here’);

define(‘SECURE_AUTH_KEY’, ‘put your unique phrase here’);

define(‘LOGGED_IN_KEY’, ‘put your unique phrase here’);

define(‘NONCE_KEY’, ‘put your unique phrase here’);

define(‘AUTH_SALT’, ‘put your unique phrase here’);

define(‘SECURE_AUTH_SALT’, ‘put your unique phrase here’);

define(‘LOGGED_IN_SALT’, ‘put your unique phrase here’);

define(‘NONCE_SALT’, ‘put your unique phrase here’);

О некоторых плагинах хочется упомянуть отдельно:

Это плагин безопасности WordPress, который позволяет сканировать ваш веб-сайт с целью поисков вредоносного кода, брешей и лазеек, оставленных хакерами, показывая аналитику сайта и трафика в реальном времени. Также существует возможность настройки автоматического сканирования и многое другое.

Этот плагин проверяет ваш веб-сайт на различные уязвимости в безопасности и предлагает ряд методов по их устранению. Например, пароли, разные права доступа к файлам, защита баз данных, защита информации о версии WordPress, защита администратора и прочее.

Этот плагин позволяет обезопасить пользовательские аккаунты и логины, базы данных и файловую систему, предотвратить брутфорс атаки (атаки, связанные с подбором пароля), сканировать сайт и прочее.

Как бы грустно это ни звучало, но защита WordPress — вещь сложная, и описанные в этой статье способы не гарантируют на 100%, что ваш сайт будет полностью защищен от каких-либо действий мошенников. Однако, пренебрегать ими не стоит, так как они значительно уменьшат возможность взлома сайта злоумышленниками.

Вы наверняка уже знаете как можно попасть в админку WordPress?

Сделать это можно как минимум четырьмя способами, добавив к адресу вашего сайта следующее:

- /admin, т.е. так: http://вашсайт/admin

- /wp-admin

- /login

- /wp-login.php

В общем-то, все три первых варианта редиректом (перенаправлением) приведут вас всё равно на страницу: http://ваш_сайт/wp-login.php

Получается, что любой желающий сможет добавить к адресу Вашего сайта любую из четырёх выше описанных приставок и увидит вход админку:

Конечно же, это совсем не значит что этот любой желающий сможет также легко попасть в админку, ведь ему нужно еще знать Имя пользователя или Ваш e-mail и Ваш пароль.

Если Ваш пользователь-администратор имеет логин: – то это совсем не осмотрительно с Вашей стороны и злоумышленнику останется только угадать или подобрать Ваш пароль.

Кроме того, вы увидели надпись: Имя пользователя или e-mail ? Да, да, именно e-mail WordPress может использовать как Имя пользователя. А Вы ведь могли где-нибудь на сайте указать E-mail адрес, который совпадает с E-mail пользователя-администратора. Получается первое, что может попробовать злоумышленник – это ввести Ваш E-mail и тут WordPress ему снова поможет, ведь если E-mail не подходит он увидит такое сообщение:

а если E-mail правильный, WordPress-напишет что пароль для него не верный:

В итоге, мы имеем ситуацию при которой потенциальному злоумышленнику для взлома Вашего сайта (доступа в админку) нужно будет только угадать или подобрать Ваш пароль.

Как же защитить вход в админку от потенциальной угрозы? Ответ прост – постараться увеличить количество неизвестных, необходимых для входа.

А теперь давайте подробнее:

- По возможности, сделайте так чтобы E-mail пользователя-администратора на сайте нигде не упоминался – публичный E-mail должен быть каким-нибудь другим.

- Ваш пароль должен быть не простым, при установке WordPress сам генерирует для вас сложный пароль, если не хотите его использовать придумайте какой-нибудь более менее сложный пароль, включающий в себя маленькие и большие символы, цифры и какие-нибудь символы типа -, ?, _ и т.д.

- Имя Вашего пользователя тоже не должно быть простым, никаких: admin, manager, root, administrator, user и прочих простейших слов!

- И наконец, нужно ввести третью самую главную неизвестную – поменять URL-адрес входа в админку, для этого установите простой плагин: WPS Hide Login

WPS Hide Login

Простой, бесплатный и довольно популярный плагин, позволяющий изменить URL-адрес входа в админку.

После установки и активации плагина, вам нужно перейти в раздел админки: Настройки / Общие , далее прокрутить страницу до самого низа и увидеть всего один параметр добавляемый этим плагином:

По умолчанию плагин предлагает использовать вход http://вашсайт/login – но это отнюдь не самый лучший вариант! Придумайте что-нибудь своё, например: yyy12_go )))

После изменения этого параметра не забудьте нажать на кнопку Сохранить изменения – иначе при активном плагине у вас будет вход через http://вашсайт/login

Обязательно попробуйте выйти и снова зайти в админку, но уже по новому адресу входа, который вы сами придумали и главное не забудьте его!

После изменения точки входа в админку, при попытке зайти по стандартным URL-адресам пользователь будет получать 404 страницу ошибки.

Внимание! Если вдруг Вы забудете новый адрес входа в админку, вам нужно будет отключить данный плагин. Сделать это можно не попадая в админку при наличии доступа к папкам и файлам сайта. Нужно просто переименовать или удалить папку плагина wps-hide-login, которая будет в папке plugins (папка plugins находится в папке wp-content).

В итоге: после применения всех выше перечисленных мер мы должны получить защиту входа в админку с тремя неизвестными: E-mail / Имя пользователя, сложный пароль и свой уникальный URL-адрес входа – а это может значительно усложнить потуги юных хакеров)

Меня взломали. Знаете как страницу во ВКонтакте. Но они не клянчили денег, а насоздавали множество “левых” страниц с ссылками на разные сайты. Тогда я задумался над защитой своего блога. И я нашел идеальное решение.

Первое что я сделал это обратился в техподдержку с просьбой восстановить мой сайт за день до взлома и уже через десять минут у меня был мой нормальный блог.

Потом я установил множество плагинов для защиты ВордПресса от взлома. Но блог стал жутко тормозить. Страницы грузились по пять десять секунд. Это очень долго.

Я начал искать плагины которые не так сильно нагружают систему. Читал отзывы по этим плагинами и все чаще стал натыкаться на All In One WP Security. По описанию он мне очень понравился и я решил поставить его себе на блог. И он защищает меня до сих пор, так как ничего лучше я не встречал.

Что умеет All In One WP Security (защита wordpress всё в одном):

- Делает резервные копии базы данных, файла конфигурации wp-config. и файла.htaccess

- Смена адреса страницы авторизации

- Скрывает информацию о версии WordPress

- Защита админки – блокировка при неправильной авторизации

- Защита от роботов

- И ещё много чего полезного

Я смело могу сказать, что плагин безопасности All In One WP Security – это лучшая защита wordpress сайта.

Настройка All In One WP Security

Зайдя в отдел Настройки, первым делом нужно сделать резервные копии:

- база данных;

- файл wp-config;

- файл htaccess

Делается это на первой странице настройки плагина All In One WP Security.

Сделайте бэкап (резервную копию) перед началом работы

Пройдусь только по самым важным пунктам.

пункты настройки плагина all in one wp security

пункты настройки плагина all in one wp security

Панель управления

Тут нас встречает счетчик “Измеритель безопасности”. Он показывает уровень защиты сайта. Ваш сайт должен быть как минимум в зеленой зоне. Не надо гнаться за максимальной планкой – лишние настройки могут нарушить функционал сайта. Добейтесь золотой середины.

Счетчик защиты сайта на wordpress

Счетчик защиты сайта на wordpress

Когда вы будете изменять настройки защиты плагина, то увидете в каждом пункте зелёный щит с цифрами – это и есть те цифры которые прибавляются к общему счету безопасности.

цифра прибавляется к общему счету безопасности

цифра прибавляется к общему счету безопасности

Настройки

Вкладка WP Version Info

Чекаем галочку Удаление метаданных WP Generator.

Удаление метаданных WP Generator

Удаление метаданных WP Generator

Делается это для того, чтобы в коде не отображалась установленная у вас версия движка WordPress. Злоумышленники знают в какой версии есть уязвимости, и зная установленную у вас версию ВордПресса смогут быстрее взломать ваш сайт.

Администраторы

Пользовательское имя WP

Если у вас логин для входа в админку admin, то обязательно меняем его. Admin это самый популярный логин. Многие ЦМСки предлагают его по умолчанию, а людям просто лень его менять.

Злоумышленники используют различные программы для взлома сайтов. Эти программы подбирают логины и пароли пока не найдут подходящую комбинацию.

Поэтому не используйте логин admin.

Отображаемое имя

Если ваш ник совпадает с логином, то обязательно меняем логин или ник.

Пароль

Если ввести тут свой пароль, то плагин покажет за какое время можно взломать ваш сайт.

Рекомендации по усилению надёжности пароля:

- Пароль должен состоять из букв и цифр

- Используйте строчные и прописанные буквы

- Не используйте короткие пароли (минимум 6 символов)

- Желательно наличие в пароле спецсимволов (% # _ * @ $ и подробных)

Сложность пароля

Сложность пароля

Авторизация

вкладка Блокировка авторизаций

Обязательно включаем. Если в течении 5 минут кто-то неправильно введёт пароль 3 раза, то IP заблокируется на 60 минут. Можно поставить и больше, но лучше этого не делать. Может случится так, что вы сами неправильно введёте пароль и будете потом ждать месяцы или даже годы:)

Отмечаем галочку “Сразу заблокировать неверные пользовательские имена”.

Допустим ваш логин hozyainsayta, и если кто-то введёт другой логин (например login), то его IP адрес автоматически заблокируется.

опции блокировки авторизации

опции блокировки авторизации

Автоматическое разлогинивание пользователей

Ставим галочку. Если вы зайдёте в админку сайта с другого компьютера и забудете выйти из админки, то через указанный промежуток времени система сама вас разлогинит.

Я ставлю 1440 минут (это 24 часа).

Опции автоматического разлогинивания пользователей

Опции автоматического разлогинивания пользователей

Регистрация пользователей

Подтверждение вручную

Чекаем “Активировать ручное одобрение новых регистраций”

Ручное одобрение новых регистраций

Ручное одобрение новых регистраций

CAPTCHA при регистрации

Тоже ставим галочку. Это отсекает попытки зарегистрироваться боту-роботу, так как роботы не справляются с капчей.

Registration Honeypot (бочка мёда)

Отмечаем. И не оставляем роботам не единого шанса. Эта настройка создает дополнительное невидимое поле (типа Введите сюда текст). Это поле видят только роботы. Так как они автоматически заполняют все поля, то и в это поле что-то напишут. Система автоматически блокирует те попытки регистрации у которых будет заполнено это поле.

Защита базы данных

Префикс таблиц БД

Если ваш сайт существует уже достаточно давно и на нем много информации, то изменять префикс базы данных следует с максимальной осторожностью

обязательно сделайте резервную копию БД

Если вы только что создали свой сайт, то можете смело менять префикс.

Префикс таблиц Базы данных

Префикс таблиц Базы данных

Резервное копирование базы данных

Включаем автоматическое создание бэкапов.

Выбираем частоту создание резервных копий.

И количество файлов с этими резервными копиями, которые будут храниться. Потом они начнут перезаписывается.

Если вы хотите, чтобы эти файлы дополнительно посылались на вашу электронную почту, то отмечаем соответствующую галочку. У меня для этих целей в почтовом ящике заведена отдельная папка, туда пересылаются все бекапы (моих и клиентских сайтов).

Настройки резервного копирования Базы данных

Настройки резервного копирования Базы данных

Защита файловой системы

Тут меняем права доступа к файлам, чтобы все было зелёным.

Редактирование файлов php

Ставим в том случае, если вы не редактируете файлы через админку. Вообще вносить какие либо изменения в файлы нужно через программы ftp-менеджеры (типо файлзилла). Так в случае какого либо “косяка” всегда можно отменить предыдущее действие.

Запрещаем доступ. Этим действием мы сможем скрыть важную для хакеров информацию.

Черный список

Если у вас уже есть IP адреса которым вы хотите запретить доступ к сайту, то включайте эту опцию.

Блокировка пользователей по IP

Блокировка пользователей по IP

Файрволл

Базовые правила файрволла.

Файрволл и брандмауэр это программный комплекс представляющий собой фильтр несанкционированного трафика.

Эти правила вносятся в файл.htaccess, поэтому сначала делаем его резервную копию.

Теперь можно проставить нужные галочки:

Активировать основные функции брандмауэра

Активировать основные функции брандмауэра

Защита от уязвимости XMLRPC и Pingback WordPress

Защита от уязвимости XMLRPC и Pingback WordPress

Блокировать доступ к debug.log

Блокировать доступ к debug.log

Дополнительные правила файрволла

На этой вкладке отмечаем следующие галочки:

- Отключить возможность просмотра директорий

- Отключить HTTP-трассировку

- Запретить комментарии через прокси

- Запретить вредоносные строки в запросах (Может нарушить функциональность других плагинов)

- Активировать дополнительную фильтрацию символов (Тоже действуем с осторожностью, надо смотреть как влияет на работоспособность сайта)

- У каждого пункта есть кнопка “+ Подробнее” там вы можете почитать подробно про каждую опцию.

6G Blacklist Firewall Rules

Отмечаем оба пункта. Это проверенный список правил который дает плагин для безопасности wordpress сайта.

Настройки файрволла (брандмауэра)Интернет-боты

Могут появиться проблемы с индексацией сайта. Я данную опцию не включаю.

Предотвратить хотлинки

Ставим галочку. Что-бы изображения с вашего сайта не показывались на других сайтах по прямой ссылке. Эта функция снижает нагрузку с сервера.

Детектирование 404

Ошибка 404 (такой страницы нет) появляется при ошибочном вводе адреса страницы. Хакеры перебором пытаются найти страницы с уязвимостями и поэтому вводят много несуществующих урлов в короткий промежуток времени.

Такие попытки взлома будут заноситься в таблицу на этой странице и чекнув галочку – вы сможете блокировать их IP адреса на указанное время.

Настройки отслеживания ошибок 404

Настройки отслеживания ошибок 404

Защита от брутфорс-атак

По умолчанию у всех сайтов на Вордпрессе одинаковый адрес страницы авторизации. И поэтому злоумышленники точно знают где начать взламывать сайт.

Эта опция позволяет изменить адрес этой страницы. Это очень хорошая защита wordpress сайта. Обязательно меняем адрес. Я эту галочку не отметил, потому-что мой автоматически изменил мне эту страницу во время установки системы.

Защита от брутфорс-атак с помощью куки

Я не стал включать эту настройку, так как есть вероятность блокировки самого себя при входе с разных устройств.

CAPTCHA на логин

Если на вашем сайте много пользователей или у вас интернет-магазин, то можете включать Капчу при авторизации во всех пунктах.

Защита капчей при авторизации

Защита капчей при авторизации

Белый список для логина

Заходите в админку только с домашнего компа и вы единственный пользователь своего сайта? Тогда впишите свой АйПи адрес и всем остальным доступ к странице авторизации будет закрыт.

Привет всем в этом уроке. И в правду он будет короткий но полезный, особенно для новичков. Ребята вы знаете статистику сколько взламываются сайтов, нет? А вот я могу сказать, что каждый четвертый уже был взломан, так это еще по меркам того, что авторы блогов и стационарников знают об этом факте, а так цифра может намного меньше. Сейчас будем делать защиту админки wordpress, потому что это самая первая и прочная стена.

Предисловие.

Как всегда, маленько теории. Видите ли в чем дело, все мы люди, и поведение у нас одинаковое, и пока в одно место нас кое-кто не клюнет, то и рыпатсься не будем, ну правильно я говорю? Все дело в том, что сайт взламывает программа, которая действует по своим алгоритмам, и если ваш сайт дает путь этим алгоритмам, то пиши пропало.

Обезопасить свой сайт это самое первое дело, которое должно быть сделано, и этим надо заниматься всегда и проверять. Так вот большинство администраторов сами облегчают взломщикам их труд, о чем рассказано . Либо же просто у вас стырили пароли, например из программы для FTP соединения с вашим сайтом.

Прочитайте все статьи в и обезопасьте себя, а так же советую пролистать про вирусы, так же очень познавательно.

Плагин ограничения авторизаций.

Нзывается он Login LockDown, устанавливается стандартно, можете прямо через админпанель вордпресса. Вводите в поиске его имя и устанавливаете, как на скриншоте снизу. Он такой один не промажете.

Теперь его надо настроить, в принципе настроек не много, но большинство статей в интернете рассмотрены на старых версиях этого плагина, где там предлагают сделать множество уже бесполезных вещей. Начнем вот вам скриншот, и под ним описание (я разбил на две части, для удобства)

- Путь до настроек плагина.

- Max Login Retries , это означает число попыток которое может ввести человек, я выставил 3 оптимальный вариант. Если за эти три попытки было не правильно, то доступ к вводу блокируется.

- Lockout Length (minutes) , исходя из прошлого пункта, указываем на какое именно время будем делать блоктровку, между попытками ввести данные, я выставил 1 минуту. То есть, предположим вы заходите в админпанель, но с первого раза не смогли, то тогда включается защита админки wordpress сразу же, и вы сможете продолжить лишь через то время, которое прописали здесь.

- Lockout Length (minutes) , после нескольких неудач (у меня выставлено три), плагин видит, что все попытки сделать авторизацию бесполезны, и блокирует ip пользователя, вот тут мы и прописываем на какое время, у меня час.

- Lockout Invalid Usernames? Считать количество попыток при введении не верного логина, обязательный пункт.

- Mask Login Errors? Так же ставим да, обязательно. Все дело в самом вордпрессе, он сам подсказывает, что было введено либо логин либо пароль неверно. И для скрытия этих подсказок и нужен такой пункт.

- Show Credit Link? По умолчанию, если этот пункт не отмечен, то будет говориться, что всё охраняется плагином Login LockDown. Чтобы не давать лишней информации, и делаем эту настройку. В старых статьях интернета, советовали лезть в код плагина и делать все руками, но время идет и эту функцию внедрили сами разработчики.

- Как все сделали, жмем на эту кнопочку и сохраняем настройки.

- Currently Locked Out. А здесь будет список всех ip адресов которые пытались взломать сайт, точнее у кого был превышен лимит на вход.

Заключение.

Давайте, не думайте о блоге как о стационарном роботе, к которому вы пришли, написали, что-то оптимизировали и все. Припомните мое слово,